AVISO: Correo con virus distribuido masivamente – 02/MAR/2022

Buenas tardes:

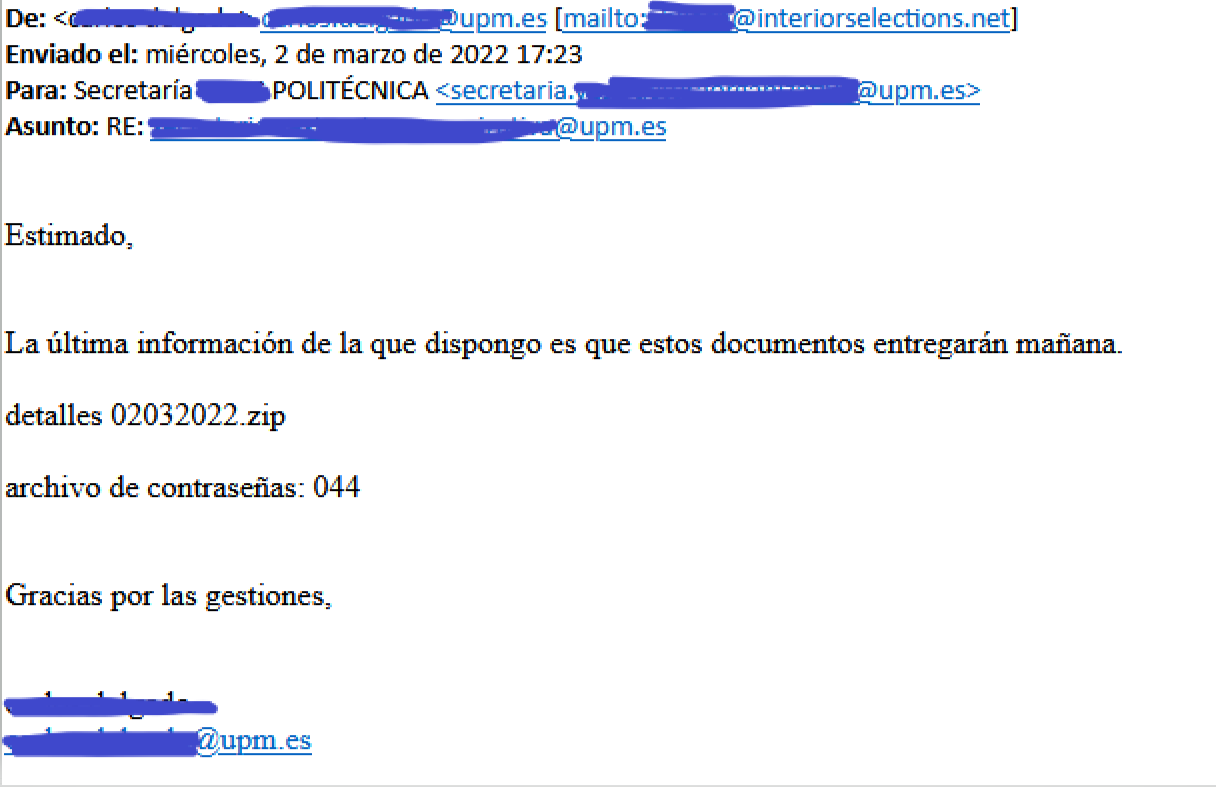

A partir de las 14 o 15h de hoy, se estan recibiendo en multiples buzones de personal de UPM correos de spam que aparentan venir de algun otro miembro de la UPM pero que en realidad vienen de direcciones externas.

El patron general es un mensaje que comienza por un saludo (no siempre), una frase del tipo “te adjunto los documentos” o “necesito que me envies los datos”, un adjunto de extension zip (“detallesxxxx.zip”, “infoxxxx.zip”…) y una contraseña para abrirlo de 3 o 4 digitos. Termina con el nombre completo y/o la direccion de correo real como firma.

El fichero adjunto, con seguridad, contiene un virus. Lo ocultan dentro del fichero zip con contraseña para evitar que los recursos automatizados de los que disponemos (antivirus) puedan detectarlo.

Se debe obviar el mensaje y eliminarlo. En cualquier caso, NUNCA abrir un adjunto así.

Un ejemplo:

Saludos.

P.S.: Intentaremos avisar utilizando este boletin cada vez que detectemos una campaña muy masiva o peligrosa.

Si entiendes que puede ser de utilidad para algún compañero, invítale a que se suscriba en: Suscripción

[noticias seguridad UPM] Redes WIFI Públicas – 18112021

WIFI PÚBLICO

Estamos en un restaurante/hotel en una zona de campo o con poca cobertura, de repente abrimos la configuración del WIFI y nos encontramos con que tenemos varias redes WIFI públicas abiertas y accesibles.

CUIDADO

Los WIFI gratuitos y públicos nos pueden llegar a arruinar el día. Ya sea el WIFI de nuestro hotel, de un restaurante, del ayuntamiento, del parque… Tenemos que ser muy precavidos.

¿POR QUÉ?

Este tipo de WIFI pueden ser explotados por alguien malintencionado. Un atacante podría interceptar todo nuestro tráfico de internet y podría llegar a modificar nuestras peticiones para comprometer nuestro dispositivo, nuestras comunicaciones o para obtener todo tipo de información nuestra.

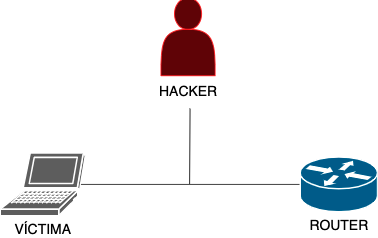

Este tipo de ataques se llaman Man In The Middle. Un atacante se pone en medio de nuestras comunicaciones, entre la víctima y el router que nos suministra el WIFI, y podría ser capaz de obtener credenciales, información sensible e incluso acceder a nuestro dispositivo y ver todas nuestras fotos, correos, mensajes…

También podría suplantar directamente el punto de acceso WIFI y hacerse pasar por el Hotel, restaurante, etc, de forma que todo nuestro tráfico pasase por él. Es lo que se conoce como Rogue Access Point (punto de acceso no autorizado).

¿QUÉ PODEMOS HACER?

Tenemos que intentar evitar conectarnos a todo tipo de WIFI públicas siempre. Y, si nos conectamos a una red pública de fiar (como la de nuestro hotel, restaurante…), conectarnos a una VPN como la de la UPM para que todo ese tráfico ya no pueda ser interceptado y naveguemos de forma segura.

¿CÓMO ACTUAR AL CONECTARNOS A EDUROAM?

La red eduroam está desplegada en miles de instituciones académicas en todo el mundo y nos podemos conectar a ella utilizando nuestras credenciales UPM.

¿QUÉ SIGNIFICA ESTO?

Cualquier atacante podría crear un punto de acceso WIFI llamado eduroam basado en autenticación usuario/contraseña igual que eduroam y , si no tuvieramos cuidado al conectarnos a la red eduroam, podría robarnos las credenciales al intentar conectarnos.

¿CÓMO CONECTARNOS A EDUROAM?

Es muy importante que nos conectemos a eduroam con los instaladores https://cat.eduroam.org/ o https://www.geteduroam.app/ para evitar cualquier incidente como en el señalado en el punto anterior. Con estas herramientas nos aseguramos que la autenticación se realiza directamente contra los servidores de la UPM, que es donde radica su seguridad.

En https://www.upm.es/UPM/ServiciosTecnologicos/wifi podemos obtener más información acerca de eduroam y de su configuración.

CONCLUSIÓN

Nos lo queremos pasar bien y queremos compartir todos nuestros buenos momentos en redes sociales. Pero, tenemos que tener siempre en cuenta que, si nos conectamos a una red WIFI pública, puede que haya una persona en el medio interceptando todo nuestro tráfico e intentando hackearnos para acceder a nuestro dispositivo o portatil.

Para evitarlo, tenemos la VPN de la UPM. Con la aplicación Forticlient, disponible tanto para PC como para dispositivos móviles, podemos configurar una conexión segura con la VPN de la UPM.

Manual para la configuración de la VPN:

[noticias seguridad UPM] Códigos QR – 04112021

¿QUE ES UN QR Y PARA QUE SIRVE?

Los códigos QR (Quick Response) son una evolución a los códigos de barras y están estructurados en módulos bidimensionales compuestos por puntos de un alto contraste en los que se almacena información.

Un código QR nos permite acceder a páginas web, configurar una red WIFI, descargar aplicaciones a través de accesos directos, generar contraseñas de un sólo uso (OTP) para el acceso a WhatsApp web por ejemplo…

Todas estas funcionalidades son muy útiles día a día y necesarias en la situación actual debida al COVID, ya sea para ver el menú de un restaurante como para acceder a nuestro perfil de WhatsApp en el ordenador.

A pesar de todas estas utilidades, también supone un riesgo muy importante. Cualquier persona tiene a su alcance las herramientas para crear un código QR. En otras palabras, si no tenemos cuidado, cualquier atacante podría dirigirnos a su página web con phishing o mandarnos un link de descarga de una aplicación con malware.

ATAQUE TIPICO

Estamos andando por la calle y nos encontramos varios folletos y carteles anunciando una nueva pizzería. En ellos pone que se van a realizar promociones exclusivas en la apertura y que para poder verlas tenemos que escanear un código QR.

Hasta aquí todo correcto, no tenemos forma de saber si es verdad o mentira.

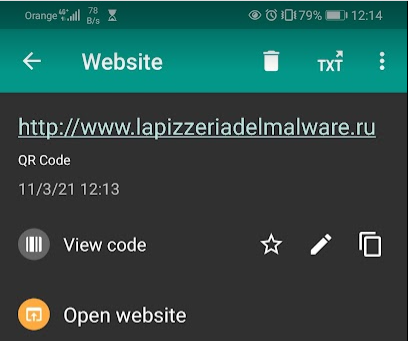

Si nos vamos a escanear el código QR en nuestro teléfono móvil, vamos a ver que la URL hacia dónde nos dirige es:

¿COMO ACTUAR Y COMO PODEMOS PROTEGERNOS?

En el caso de que tengamos activa la apertura automática de enlaces al escanear un código QR, tenemos que deshabilitarla cuanto antes para que cuando nos encontremos en un caso como el anterior no seamos víctima de un ataque.

En caso de que no tengamos la apertura automática, muchos pulsaremos en el enlace, sin ni siquiera mirar hacía dónde nos está dirigiendo, movidos por el impulso de saber qué descuentos van a haber en esa pizzería para ir a cenar el día de la apertura. Esto es un ERROR.

Una vez escaneamos el QR, tenemos que olvidar nuestro impulso y pararnos a pensar durante 5 segundos y razonar dónde nos está dirigiendo y si esa URL es de fiar.

En este caso, nos está dirigiendo a un enlace que no tiene nada que ver con la “pizzeria di Bezos” y que, encima, pertenece a un dominio Ruso. Algo que ya nos debería hacer sospechar.

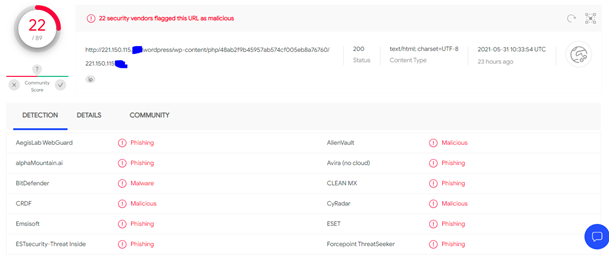

En el caso de que aún no estemos seguros de si esa URL es de fiar, como vimos en la campaña “[noticias seguridad UPM] Acortadores URL – 02062021”, en https://www.virustotal.com/gui/home/url podemos comprobar si una URL es de fiar antes de acceder a ella. Foto ejemplo de una URL maliciosa con phishing:

CONCLUSION

Los códigos QR son muy útiles, más en la situación actual en la que vivimos. Pero, después de leer un QR, tenemos que estar muy seguros de hacía donde nos está dirigiendo y comprobar la veracidad de la URL para evitar ser víctimas de un ataque.

A través de los QR podríamos dar nuestros usuarios y contraseñas a través de ataques phishing o incluso podríamos descargar una app que diera acceso a un atacante a nuestro teléfono móvil.