AVISO: Correo SPAM distribuido masivamente – 24/MAY/2022

Buenos días:

En la tarde-noche de ayer se recibieron de forma masiva en multiples buzones de personal de UPM correos de spam que intenta simular ser enviados por algún servicio informático interno a la UPM pero que en realidad vienen de direcciones externas.

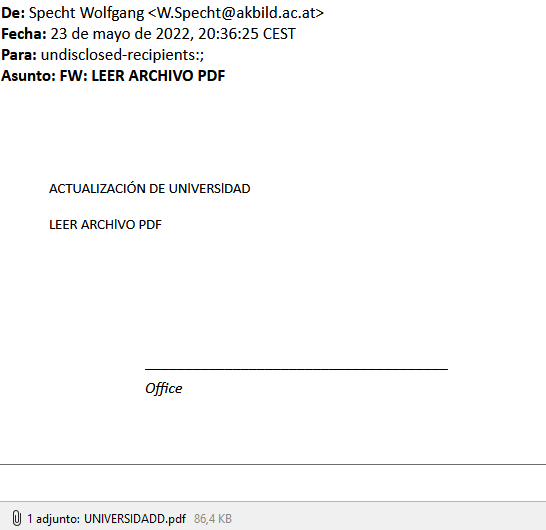

Un ejemplo:

En las muestras que tenemos aparecen mensajes con asunto: “LEER ARCHIVO PDF” o “ACTUALIZACION”, pero podría haber otros. El remitente en ningún caso tiene la forma xxxx@upm.es

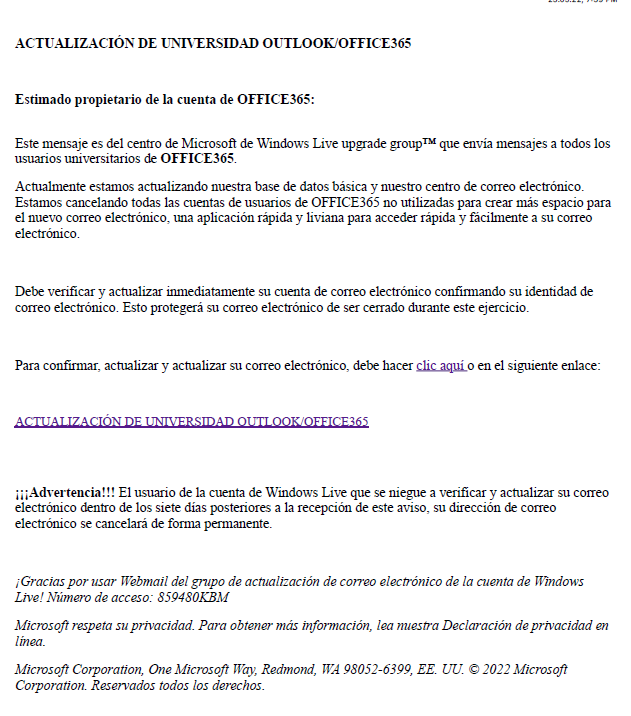

El emisor pretende que abras el fichero adjunto “UNIVERSIDADD.pdf”. Nunca debes abrir adjuntos a mensajes de los que tengas dudas de su autenticidad…. pero si lo haces, en este caso aparentemente no ocurre nada malo de forma inmediata. El PDF tiene esta pinta:

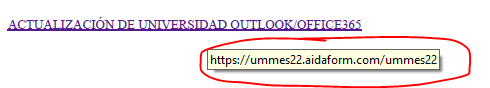

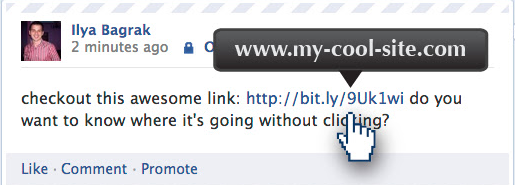

El problema viene si pinchas en “ACTUALIZACION DE UNIVERSIDAD OUTLOOK/OFFICE365”. Si te pones encima del enlace, verás que apunta a un sitio externo que nada tiene que ver con la UPM:

Observa que la URL a la que redirige no tiene la forma *.upm.es. Desconfía por tanto.

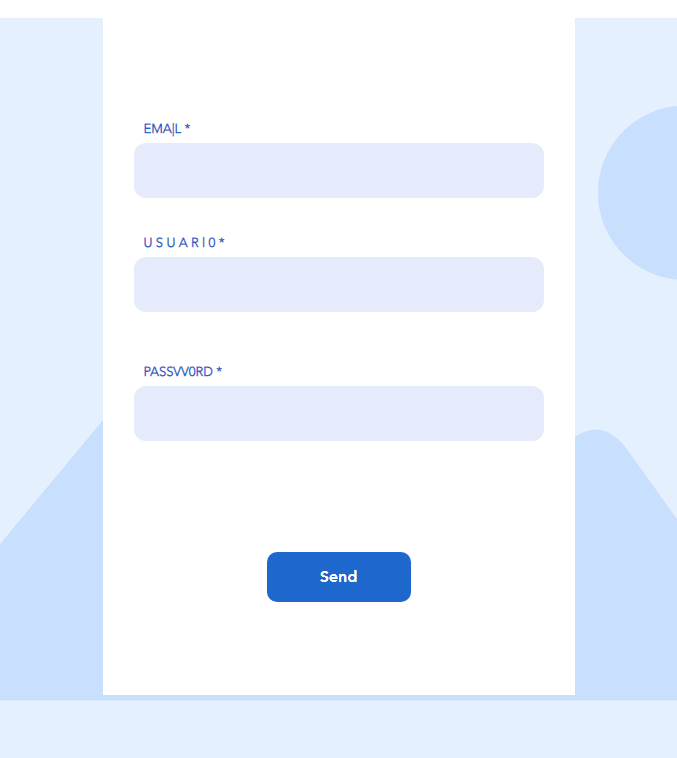

Si aún así entrases en la URL, verías algo como esto:

Como podrás observar, se trata de un formulario donde intentan que metas tus credenciales para robártelas. De nuevo, recordar que nunca debes seguir este tipo de enlaces y menos aún enviar tus datos.

Estamos trabajando para que desde la red de la UPM los formularios no sean accesibles y también hemos contactado con los proveedores para que los den de baja.

¡ Mucho cuidado, por favor !

Se deben obviar mensajes así y eliminarlos. En cualquier caso, NUNCA acceder al sitio al que te invitan y mucho menos facilitar ningún dato..

Saludos.

P.S.: Intentaremos avisar utilizando este boletin cada vez que detectemos una campaña muy masiva o peligrosa.

Si entiendes que puede ser de utilidad para algún compañero, invítale a que se suscriba en: Suscripción

| TODAS LAS NOTICIAS DE SEGURIDAD QUE SE HAN ENVIADO SE PUEDEN ENCONTRAR EN: https://blogs.upm.es/seguridadinformatica/ — Este mensaje fue enviado para juancarlos.sanchez@upm.es por seguridad.informatica@upm.es. Para reenviar este mensaje, no utilice el botón de reenvío de su aplicación de correo electrónico, ya que este mensaje fue creado específicamente para usted. En su lugar use el redirección de página en nuestro sistema de boletines. Para cambiar sus datos y elegir a qué listas suscribirse y desuscribirse, visite su página de preferencias. |

AVISO: Correo SPAM distribuido masivamente – 25/MAR/2022

Buenos días:

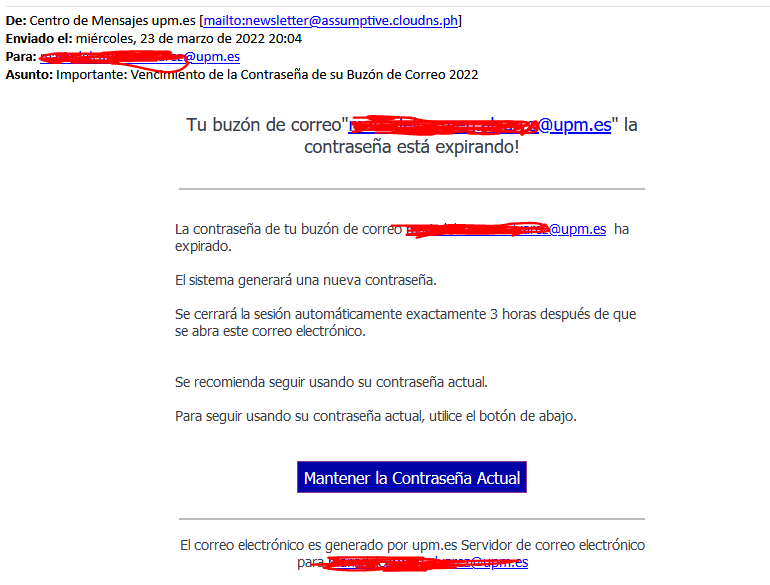

Desde la tarde de ayer se han estado recibiendo en multiples buzones de personal de UPM correos de spam que intenta simular ser enviados por los Administradores de Correo Electrónico de la UPM pero que en realidad vienen de direcciones externas.

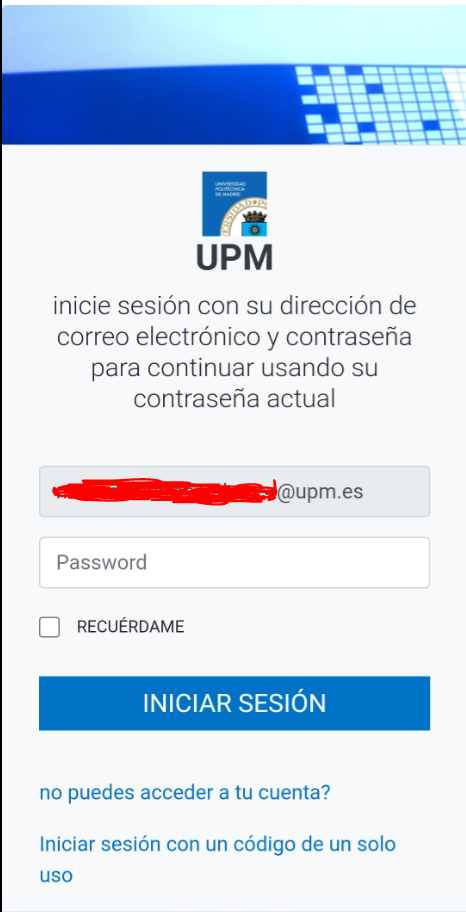

El emisor pretende que pinches en “Mantener la Contraseña Actual”. Si lo haces desde la red UPM (incluyendo servicio VPN) no podrás llegar a la página web porque se bloquea en los cortafuegos. Pero si lo haces desde otra red (por ejemplo en tu móvil con los datos del operador de telefonía) verás algo como esto:

Por supuesto la UPM no tienen nada que ver con esto. Si pones ahí tu cuenta de correo y la contraseña se la estarás dando al “enemigo”.

Se deben obviar mensajes así y eliminarlos. En cualquier caso, NUNCA acceder al sitio al que te invitan y mucho menos facilitar ningún dato..

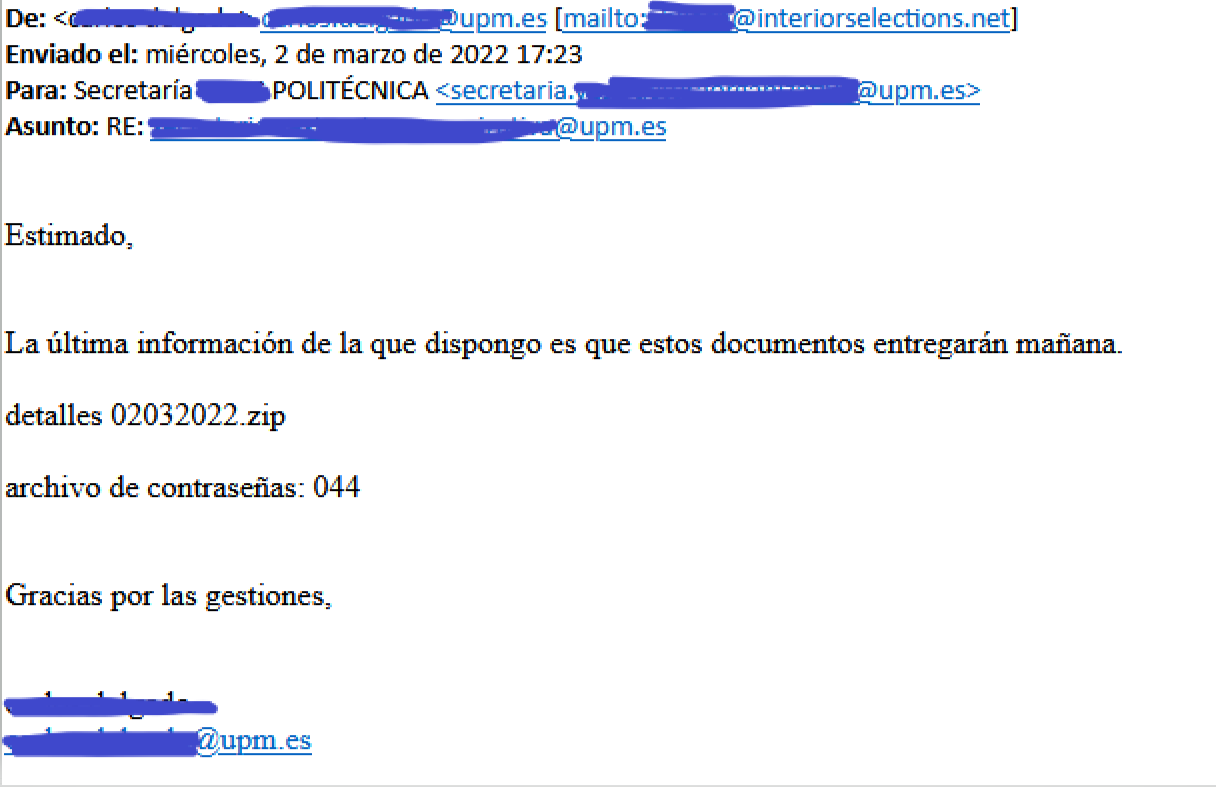

AVISO: Correo con virus distribuido masivamente – 02/MAR/2022

Buenas tardes:

A partir de las 14 o 15h de hoy, se estan recibiendo en multiples buzones de personal de UPM correos de spam que aparentan venir de algun otro miembro de la UPM pero que en realidad vienen de direcciones externas.

El patron general es un mensaje que comienza por un saludo (no siempre), una frase del tipo “te adjunto los documentos” o “necesito que me envies los datos”, un adjunto de extension zip (“detallesxxxx.zip”, “infoxxxx.zip”…) y una contraseña para abrirlo de 3 o 4 digitos. Termina con el nombre completo y/o la direccion de correo real como firma.

El fichero adjunto, con seguridad, contiene un virus. Lo ocultan dentro del fichero zip con contraseña para evitar que los recursos automatizados de los que disponemos (antivirus) puedan detectarlo.

Se debe obviar el mensaje y eliminarlo. En cualquier caso, NUNCA abrir un adjunto así.

Un ejemplo:

Saludos.

P.S.: Intentaremos avisar utilizando este boletin cada vez que detectemos una campaña muy masiva o peligrosa.

Si entiendes que puede ser de utilidad para algún compañero, invítale a que se suscriba en: Suscripción

[noticias seguridad UPM] Redes WIFI Públicas – 18112021

WIFI PÚBLICO

Estamos en un restaurante/hotel en una zona de campo o con poca cobertura, de repente abrimos la configuración del WIFI y nos encontramos con que tenemos varias redes WIFI públicas abiertas y accesibles.

CUIDADO

Los WIFI gratuitos y públicos nos pueden llegar a arruinar el día. Ya sea el WIFI de nuestro hotel, de un restaurante, del ayuntamiento, del parque… Tenemos que ser muy precavidos.

¿POR QUÉ?

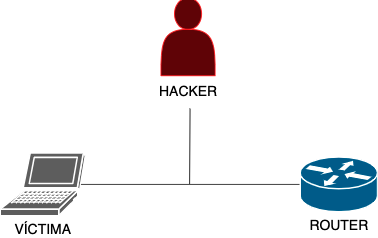

Este tipo de WIFI pueden ser explotados por alguien malintencionado. Un atacante podría interceptar todo nuestro tráfico de internet y podría llegar a modificar nuestras peticiones para comprometer nuestro dispositivo, nuestras comunicaciones o para obtener todo tipo de información nuestra.

Este tipo de ataques se llaman Man In The Middle. Un atacante se pone en medio de nuestras comunicaciones, entre la víctima y el router que nos suministra el WIFI, y podría ser capaz de obtener credenciales, información sensible e incluso acceder a nuestro dispositivo y ver todas nuestras fotos, correos, mensajes…

También podría suplantar directamente el punto de acceso WIFI y hacerse pasar por el Hotel, restaurante, etc, de forma que todo nuestro tráfico pasase por él. Es lo que se conoce como Rogue Access Point (punto de acceso no autorizado).

¿QUÉ PODEMOS HACER?

Tenemos que intentar evitar conectarnos a todo tipo de WIFI públicas siempre. Y, si nos conectamos a una red pública de fiar (como la de nuestro hotel, restaurante…), conectarnos a una VPN como la de la UPM para que todo ese tráfico ya no pueda ser interceptado y naveguemos de forma segura.

¿CÓMO ACTUAR AL CONECTARNOS A EDUROAM?

La red eduroam está desplegada en miles de instituciones académicas en todo el mundo y nos podemos conectar a ella utilizando nuestras credenciales UPM.

¿QUÉ SIGNIFICA ESTO?

Cualquier atacante podría crear un punto de acceso WIFI llamado eduroam basado en autenticación usuario/contraseña igual que eduroam y , si no tuvieramos cuidado al conectarnos a la red eduroam, podría robarnos las credenciales al intentar conectarnos.

¿CÓMO CONECTARNOS A EDUROAM?

Es muy importante que nos conectemos a eduroam con los instaladores https://cat.eduroam.org/ o https://www.geteduroam.app/ para evitar cualquier incidente como en el señalado en el punto anterior. Con estas herramientas nos aseguramos que la autenticación se realiza directamente contra los servidores de la UPM, que es donde radica su seguridad.

En https://www.upm.es/UPM/ServiciosTecnologicos/wifi podemos obtener más información acerca de eduroam y de su configuración.

CONCLUSIÓN

Nos lo queremos pasar bien y queremos compartir todos nuestros buenos momentos en redes sociales. Pero, tenemos que tener siempre en cuenta que, si nos conectamos a una red WIFI pública, puede que haya una persona en el medio interceptando todo nuestro tráfico e intentando hackearnos para acceder a nuestro dispositivo o portatil.

Para evitarlo, tenemos la VPN de la UPM. Con la aplicación Forticlient, disponible tanto para PC como para dispositivos móviles, podemos configurar una conexión segura con la VPN de la UPM.

Manual para la configuración de la VPN:

[noticias seguridad UPM] Códigos QR – 04112021

¿QUE ES UN QR Y PARA QUE SIRVE?

Los códigos QR (Quick Response) son una evolución a los códigos de barras y están estructurados en módulos bidimensionales compuestos por puntos de un alto contraste en los que se almacena información.

Un código QR nos permite acceder a páginas web, configurar una red WIFI, descargar aplicaciones a través de accesos directos, generar contraseñas de un sólo uso (OTP) para el acceso a WhatsApp web por ejemplo…

Todas estas funcionalidades son muy útiles día a día y necesarias en la situación actual debida al COVID, ya sea para ver el menú de un restaurante como para acceder a nuestro perfil de WhatsApp en el ordenador.

A pesar de todas estas utilidades, también supone un riesgo muy importante. Cualquier persona tiene a su alcance las herramientas para crear un código QR. En otras palabras, si no tenemos cuidado, cualquier atacante podría dirigirnos a su página web con phishing o mandarnos un link de descarga de una aplicación con malware.

ATAQUE TIPICO

Estamos andando por la calle y nos encontramos varios folletos y carteles anunciando una nueva pizzería. En ellos pone que se van a realizar promociones exclusivas en la apertura y que para poder verlas tenemos que escanear un código QR.

Hasta aquí todo correcto, no tenemos forma de saber si es verdad o mentira.

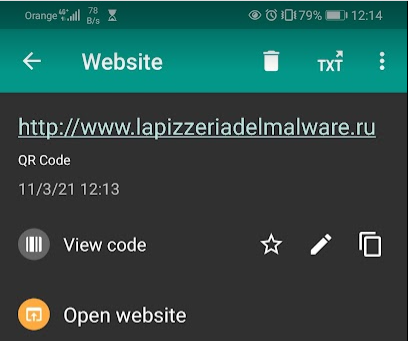

Si nos vamos a escanear el código QR en nuestro teléfono móvil, vamos a ver que la URL hacia dónde nos dirige es:

¿COMO ACTUAR Y COMO PODEMOS PROTEGERNOS?

En el caso de que tengamos activa la apertura automática de enlaces al escanear un código QR, tenemos que deshabilitarla cuanto antes para que cuando nos encontremos en un caso como el anterior no seamos víctima de un ataque.

En caso de que no tengamos la apertura automática, muchos pulsaremos en el enlace, sin ni siquiera mirar hacía dónde nos está dirigiendo, movidos por el impulso de saber qué descuentos van a haber en esa pizzería para ir a cenar el día de la apertura. Esto es un ERROR.

Una vez escaneamos el QR, tenemos que olvidar nuestro impulso y pararnos a pensar durante 5 segundos y razonar dónde nos está dirigiendo y si esa URL es de fiar.

En este caso, nos está dirigiendo a un enlace que no tiene nada que ver con la “pizzeria di Bezos” y que, encima, pertenece a un dominio Ruso. Algo que ya nos debería hacer sospechar.

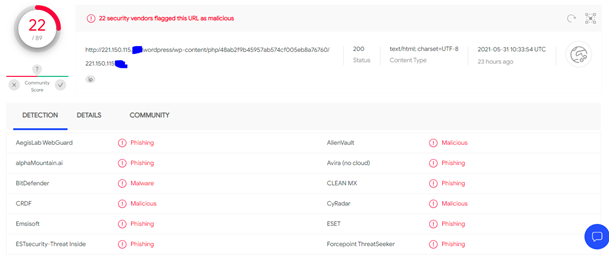

En el caso de que aún no estemos seguros de si esa URL es de fiar, como vimos en la campaña “[noticias seguridad UPM] Acortadores URL – 02062021”, en https://www.virustotal.com/gui/home/url podemos comprobar si una URL es de fiar antes de acceder a ella. Foto ejemplo de una URL maliciosa con phishing:

CONCLUSION

Los códigos QR son muy útiles, más en la situación actual en la que vivimos. Pero, después de leer un QR, tenemos que estar muy seguros de hacía donde nos está dirigiendo y comprobar la veracidad de la URL para evitar ser víctimas de un ataque.

A través de los QR podríamos dar nuestros usuarios y contraseñas a través de ataques phishing o incluso podríamos descargar una app que diera acceso a un atacante a nuestro teléfono móvil.

[noticias seguridad UPM] Acortadores URL – 02062021

SHORT URL ¿QUÉ ES?

Es una redirección 301 que apunta desde la url acortada hacia la url original. Vulgarmente, es una dirección url de pocos caracteres que apunta a otra dirección url mucho más extensa.

Poder acortar una URL de 100 caracteres en una de 15 es algo que nos puede ahorrar mucho tiempo en ciertas situaciones y que puede ser realmente útil. Pero, como veremos en el siguiente apartado, una url acortada podría tener el funcionamiento del caballo de Troya.

¿QUÉ INCONVENIENTES TIENE?

Este tipo de urls es muy utilizado por atacantes para redirigirte a sitios web malignos, ya sea de phishing o de malware.

En mensajes anteriores ya hemos hablado de vigilar el dominio que se nos presenta en un mensaje de correo y evitar que nos lleve a algún sitio en el que no confiemos. Pero ¿cómo confiar en una URL acortada si no muestra el dominio real?

EJEMPLO:

A través de un email o a través de la navegación por internet, nos encontramos con un url acortado de este estilo: https://cutt.ly/XXXXX , sean X caracteres alfanuméricos.

Es una url minúscula que podría ser de fiar perfectamente. Pero…

¿Como podemos saber si la url acortada es de fiar?

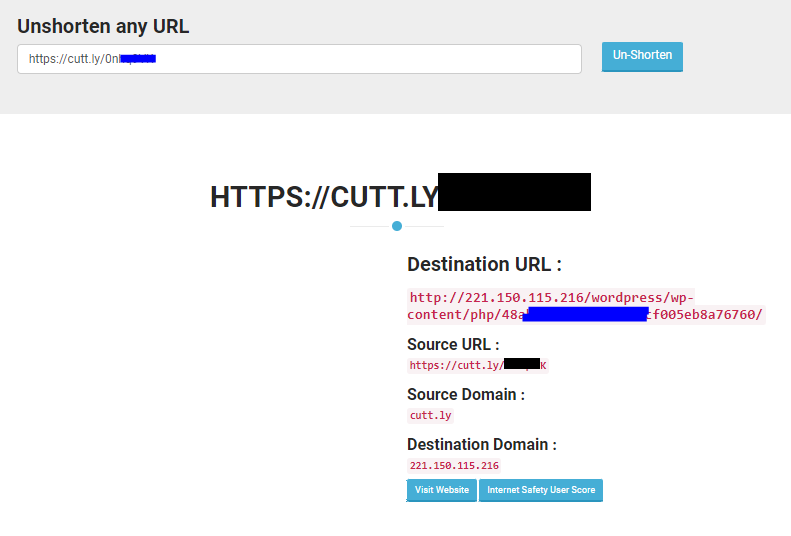

PASO 1 : Comprobar dónde nos está llevando la URL

Hay muchos sitios web que nos dicen dónde nos está llevando la URL, en este caso utilizaremos unshorten.me, que además en la mayoría de los casos nos dará una miniatura de lo que hay en la web:

PASO 2 : ¿Seguimos con dudas?

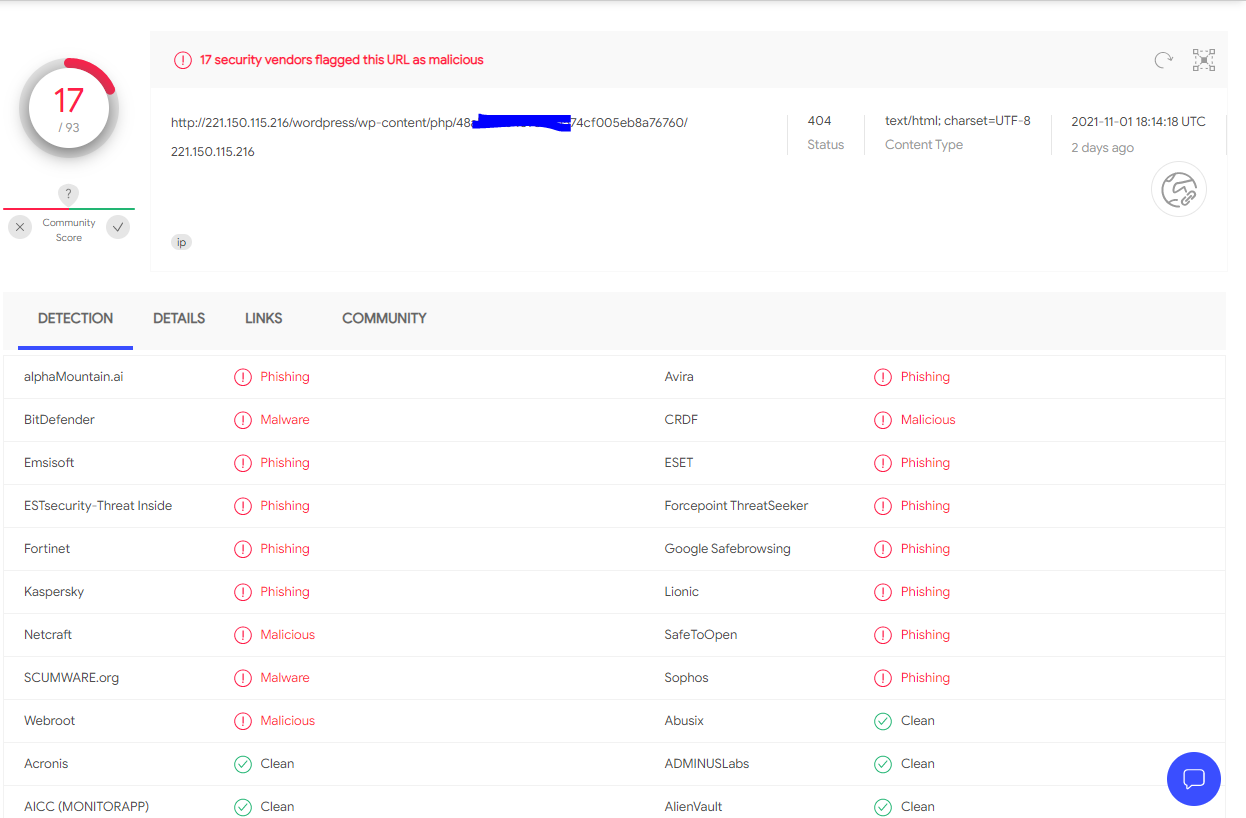

Si hemos obtenido la URL de destino y aún nos quedamos con la duda de si esa URL es de fiar, lo mejor es analizarla en https://www.virustotal.com/gui/home/url :

Como podemos ver, la URL está listada por 17 listas negras diferentes y está categorizada como phishing. Una vez observado esto, deberíamos borrar el enlace corto y no acceder nunca.

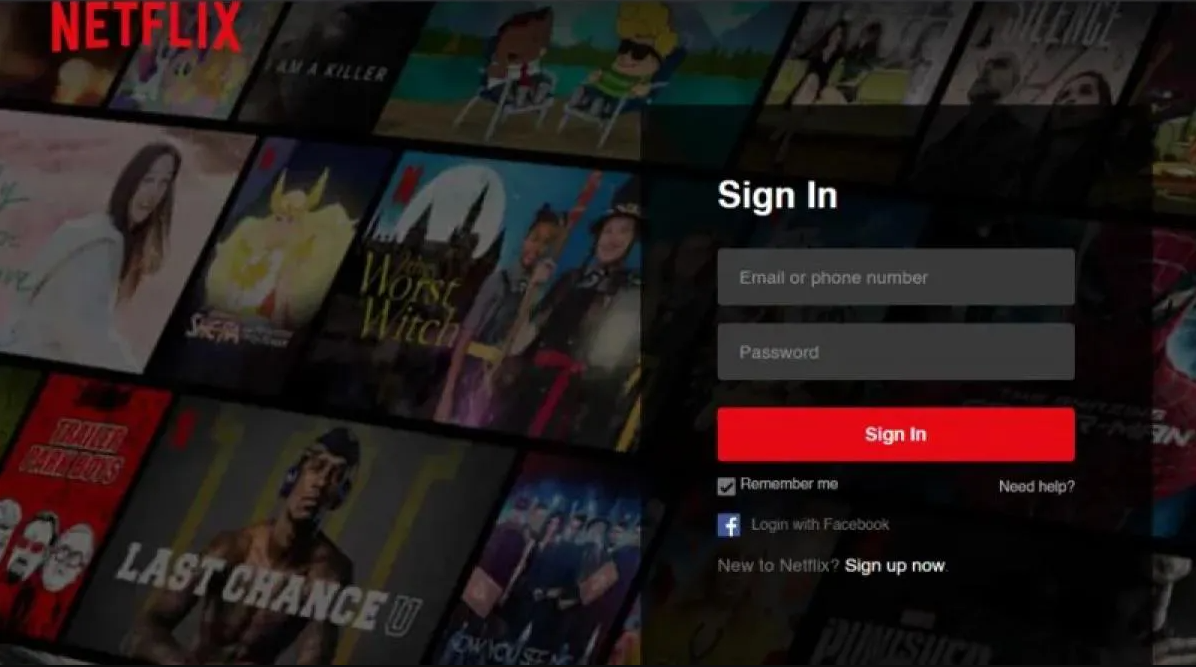

Si accedieramos, veríamos un sitio web de phishing, muy bien hecho, para Netflix:

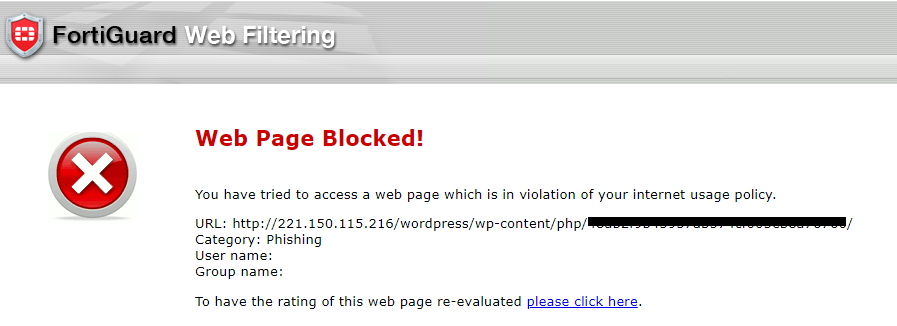

-En el caso de navegar con la UPM (ya sea dentro o con la VPN) nos bloquearía el acceso el firewall:

-En el caso de que estemos navegando fuera de la UPM, veríamos la siguiente página y nos podrían robar el usuario y contraseña:

Otro ejemplo: SMS

Este tipo de ataques también están presentes en los SMS:

Como podemos ver, nos ha llegado un SMS de carrefour con un short url avisándonos de una oferta:

Si analizamos la short url, nos marcará una URL de destino también bastante sospechosa:

Como la URL no parece pertenecer a Carrefour y seguimos con dudas, nos vamos a analizarlo a VirusTotal.

Después de analizarlo, parece que la URL es de fiar y, si entramos, es una promoción de Carrefour.

CONCLUSIÓN

Los enlaces cortos nos pueden ahorrar muchísimo tiempo. Pero antes de acceder a un URL acortado, tenemos que comprobar hacia dónde nos está llevando y la veracidad (como vimos en el correo anterior de Phishing también) de la página web hacía la que nos está llevando.

Muchísima de nuestra información está informatizada y tenemos que concienciarnos y hacer todo lo posible por no caer en ningún ataque. Porque esta vez puede ser que sólo nos roben el usuario y contraseña de Netflix, pero la siguiente vez puede que nos metan un ransomware que afecte a toda la UPM y que llegue a dejar inutilizada la Universidad.

Existen extensiones para los navegadores que nos “desacortan” las URL como linkpeelr:

Entre los acortadores, los más conocidos son:

–Trim

[noticias seguridad UPM] Ejecutables – 08072021

1- Firmas digitales en Ejecutables

Un ejecutable o binario es un fichero con instrucciones para ejecutar un programa.

Las firmas digitales son bloques de información cifrada para que el usuario final pueda identificar al creador de ese ejecutable y pueda comprobar si se ha modificado desde que se ha aplicado la firma digital.

2- ¿Cómo se comprueba una firma digital?

Hoy en día, todos los antivirus comprueban el hash de los diferentes ejecutables al momento de su descarga. Si el hash estuviera listado en una BBDD de malware o el ejecutable estuviera firmado por un “firmante desconocido”, se evitará su ejecución o se eliminará inmediatamente.

De hecho, muchas veces desarrollando nuestro propios ejecutables en Windows en nuestro laboratorio nos hemos visto en situaciones en las que el antivirus de Windows elimina el ejecutable sin previo aviso, informandonos de que contenía malware o que estaba autofirmado.

Si no tuviéramos antivirus o un ejecutable que pensamos que es sospechoso lograse “bypassear” el antivirus, antes de ejecutar ese programa debemos comprobar su firma digital para verificar que vamos a ejecutar el binario que realmente queremos ejecutar.

2.1- Herramientas online

La forma más fácil de comprobar que un ejecutable es seguro es a través de herramientas de fiar online como:

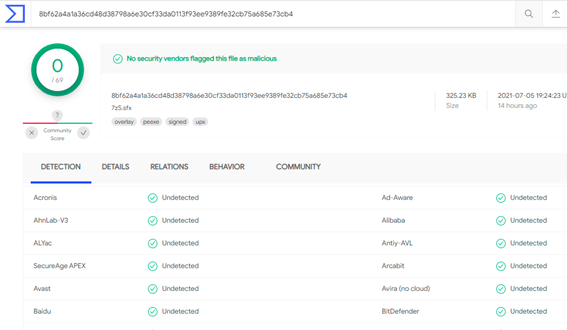

1 – https://www.virustotal.com/gui/

2- https://www.hybrid-analysis.com/

Las fotografías son resultados, en ambas páginas web, de la comprobación del instalador del navegador de Firefox.

2.2- Comprobar firma en windows

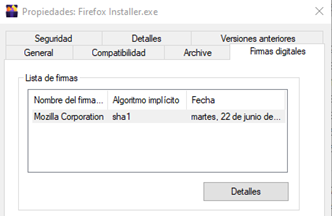

Desde el explorador de archivos de Windows, se pueden comprobar las diferentes firmas digitales:

- Haciendo click derecho en el ejecutable, abajo del todo veremos la opción propiedades. Si hacemos click ahí veremos:

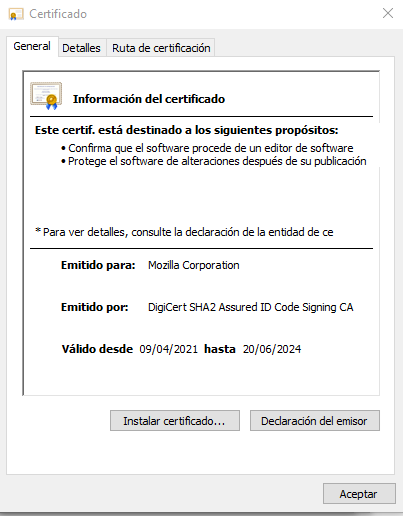

- El siguiente paso será pulsar en el botón detalles, y después en “Ver Certificado”, y veremos la siguiente información:

Como podemos ver, el certificado fue emitido por DigiCert para Mozilla Corporation.

3- ¿Por qué deberíamos tener tanto cuidado a la hora de ejecutar/instalar programas?

Un binario es capaz de realizar cambios en el sistema y de dar el control absoluto sobre el sistema a una persona mala.

Es difícil que un binario descargado desde la web de una empresa importante como Firefox o microsoft se vea alterado , pero se podrían dar las siguientes situaciones que alterarían ese binario:

3.1- Webs que no son de fiar

Este es el origen de los problemas con ejecutables más importante.

Hay muchísimas web en las que cualquier usuario puede subir sus ejecutables para la comunidad. Esto es un problema muy grande porque en muchos casos esos programas son alterados para insertar malware en ellos y este tipo de webs es el sitio perfecto para propagar malware.

Si vamos a instalarnos Spotify en nuestra máquina, tenemos que fijarnos muy bien de que en la página en donde nos lo estamos instalando sea la oficial de Spotify y no otra cualquiera.

3.2- MITM (Man In The Middle)

Con este ataque, un atacante se podría poner en medio de la comunicación, entre la página web a la que estamos accediendo y entre nosotros, de tal forma que interceptará todas nuestras solicitudes. Si descargaramos un ejecutable, de Firefox por ejemplo, el atacante podría interceptar esa solicitud y modificarla para que en vez de descargarnos ese ejecutable de Firefox, nos descarguemos un ejecutable suyo para tener el control total en nuestro PC.

4- CONCLUSIÓN

Los ejecutables son necesarios para nuestras máquinas pero a la vez muy peligrosos. Ante la más mínima duda, tenemos que comprobar las firmas digitales de el binario que nos estamos descargando y analizarlo para verificar que no contiene malware.

En analizar un ejecutable, en alguna de las dos webs que os hemos anotado anteriormente, se tarda menos de 5 segundos y nos podemos ahorrar sustos muy grandes. Sobre todo, ese malware se podría propagar entre nuestros compañeros y por toda la universidad, ocasionando graves daños.